En este artículo trataremos de entender qué es SASE "Secure Access Service Edge" y cuál es el enfoque SASE de CISCO. En primer lugar, intentaremos profundizar en la definición de SASE de Gartner en 2019 como "La entrega global de redes convergentes y capacidades de seguridad como servicio como: SD-WAN, SWG, CASB, FWaaS y ZTNA por parte de un solo proveedor, que admite todos los bordes (no solo las redes de sucursales o los usuarios móviles)". Básicamente, esta definición establece las siguientes ideas básicas sobre SASE.

De acuerdo con esta definición, una solución SASE debe proporcionar conectividad y seguridad como servicio de un proveedor a todos los bordes del perímetro. Entonces, veamos la primera parte: ¡conectividad!

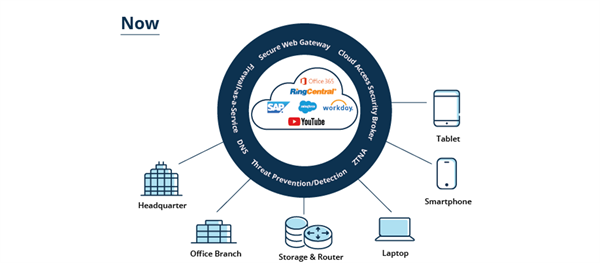

Figura 1 Un enfoque moderno de SASE, todos los bordes del perímetro (tabletas, teléfonos inteligentes, computadoras portátiles, sucursales de oficinas) se conectan a todos los bordes del perímetro, SaaS y aplicaciones heredadas.

Conectividad dentro del enfoque de SASE y CISCO

La parte que se encarga de la conectividad como servicio dentro de SASE se denomina SD-WAN (Software Defined – WAN). Pero, ¿por qué SD-WAN? ¿Y no solo conectividad WAN? Pues bien, la definición de SASE considera la conectividad como un servicio, por lo que según esta definición todas las complejidades técnicas deben quedar ocultas al cliente que debe gestionar la conectividad en función de lo que sea útil para su negocio y, por ejemplo, gestionar desde una simple aplicación la conectividad de una nueva sucursal o el porcentaje de ancho de banda que va a dedicar a la aplicación principal del negocio sin tener que conocer la complejidad de los protocolos de enrutamiento o QOS, este es el objetivo principal de SD-WAN para proporcionar conectividad a todos los bordes del perímetro de forma sencilla. Veamos el enfoque de Cisco para SD-WAN.

Cisco Meraki y Cisco Catalyst SD-WAN (antes Viptela) son las soluciones para SD-WAN, ambos productos cumplen con la parte fácil de gestionar incluyendo consolas de gestión web amigables, el uso de plantillas y un despliegue de Zero-Touch Provisioning, heredero del concepto plug'n'play donde el dispositivo llega totalmente configurado y el cliente solo se limita a conectarlo a su red (en el caso de que estemos hablando de un dispositivo físico) porque si se trata de un appliance virtual como los que también vende CISCO, el proceso se simplifica aún más.

Ambas soluciones también proporcionan conectividad desde cualquier borde del perímetro de seguridad según lo requiera la definición de SASE , es decir, pueden conectar sedes, dispositivos de red, usuarios remotos conectados por un cliente universal (Cisco Secure Client) o a través de un navegador web a cualquier lugar donde estén las aplicaciones, SaaS, privadas en la nube o desplegadas en un centro de datos, utilizando diseños de conectividad Hub and Spoke y Full Mesh.

Ilustración 1 Partes de SASE=SD-WAN+SSE

Por ello, con las soluciones SD-WAN de Cisco nos ajustamos a la definición de SASE para la conectividad obteniendo, entre otras, las siguientes ventajas:

- Conectividad desde cualquier lugar del perímetro a cualquier lugar del perímetro.

- Simplicidad de gestión.

- Priorización del acceso de las aplicaciones a los recursos de red.

En cuanto a la conectividad, veremos la otra parte de SASE, la seguridad.

¿Y la seguridad? SSE

La parte de SASE que aborda la seguridad como servicio se denomina SSE (Security Service Edge). Es importante tener en cuenta que tanto SSE como SD-WAN son independientes, y puede darse el caso de que una empresa adopte una solución SD-WAN de un fabricante y una SSE de un tercero, alejándose así un poco de la definición de Gartner.

Siguiendo el mismo razonamiento que para SD-WAN, una solución SSE debe proporcionar niveles consistentes de seguridad a los clientes, sin importar dónde se encuentre el perímetro del cliente (nube pública, centros de datos privados, oficinas centrales o usuarios remotos). Veamos el enfoque de Cisco.

La seguridad dentro de SASE (SSE) y el enfoque de Cisco

El catálogo de CISCO para SSE tradicionalmente se ha cubierto con Cisco Umbrella, una gran solución que protege el tráfico de salida de cualquier cliente en el perímetro a Internet al proporcionar:

- Protección del tráfico DNS

- Cortafuegos en la nube L3-L7

- Seguridad del tráfico WEB (a través de su Secure Web Gateway)

- Visibilidad y protección contra amenazas y riesgos de las aplicaciones SaaS

- Prevención de pérdida de datos (DLP)

Entre otros como inspección de archivos, protección de URL, integración de inteligencia de amenazas, investigación de dominios....

Figura 2 Paraguas de Cisco

CISCO Umbrella es una solución sólida con una amplia base instalada de clientes, pero... si nos ajustamos a la definición de SASE, debe proporcionar seguridad como servicio a todo el perímetro, y esto incluye el tráfico de Internet, pero también la nube privada o las aplicaciones heredadas en el centro de datos. Por lo tanto, parece necesaria una evolución del producto, que, de hecho, ya ha ocurrido con la solución completa SSE de CISCO Cisco Secure Access.

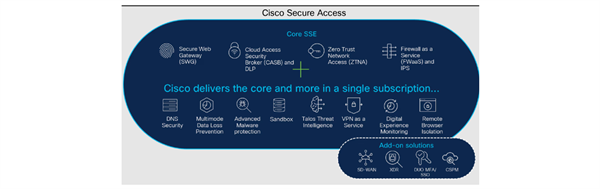

Acceso seguro de Cisco

Cisco Secure Access es la solución SSE completa de Cisco que protege tanto el tráfico a Internet como el que hemos visto con Umbrella y el tráfico a las aplicaciones en la nube privada o el centro de datos utilizando un enfoque sin VPN con Zero Trust Network Access (ZTNA) y un enfoque VPN con (VPNaaS). Proporcionando, de nuevo desde una consola fácil de gestionar, una forma coherente de definir las políticas de seguridad desde cualquier borde del perímetro hasta cualquier borde del perímetro. Cisco Secure access utilizará los mismos elementos de protección que vimos para Umbrella para el tráfico del perímetro que va a Internet, pero también incorporará políticas de protección para ZTNA y VPNaaS.

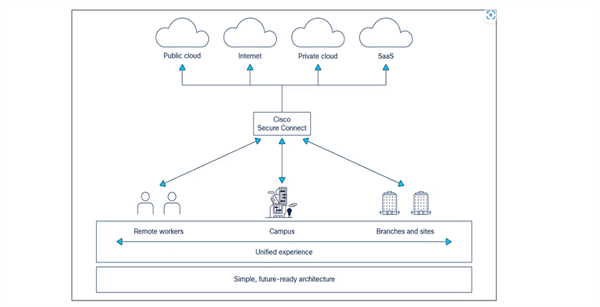

Ilustración 3 Secure Connect de un vistazo

Con ZTNA y VPNaaS, la definición de SSE se completa ahora proporcionando seguridad como servicio para el acceso a aplicaciones privadas y heredadas desde cualquier punto del perímetro a cualquier parte del perímetro: sede, dispositivos de red, centros de datos, usuarios remotos con agente Cisco Secure Client, usuarios que acceden con un navegador o con un cliente VPN.

Cisco Secure Access, como hemos dicho, facilita la definición de políticas de seguridad consistentes, como hace Umbrella, para el tráfico a Internet y a los bordes del perímetro, como los centros de datos o la nube privada, completando la definición de SSE que buscábamos. En la Figura 3 podemos ver el conjunto de soluciones de seguridad como servicio que se nos proporcionan y a las que tendremos acceso en función del nivel de licenciamiento que tengamos.

Solución SASE completa. Conexión segura de Cisco

Por último, uniendo la parte de SD-WAN y SSE tenemos una solución SASE completa , donde la conectividad está garantizada en el fabric SD-WAN y es fácil de gestionar y la seguridad se controla de forma centralizada definiendo políticas de seguridad desde cualquiera de los bordes del perímetro.

Cisco Secure Connect es el enfoque de CISCO para una solución SASE que proporciona:

- Solución fácil de gestionar. La gestión está integrada en la conocida consola Meraki.

- Toda la conectividad perimetral está garantizada conectando la estructura Meraki o Catalyst SD-Wan a las regiones de conexión segura, que proporciona acceso a Internet, SaaS, aplicaciones de nube pública y a la nube privada, heredadas utilizando el enfoque ZTNA, con Cisco Secure Client o un navegador web.

Figura 2 Casos de uso de Cisco Connect

Como reflexión final, la propuesta de Cisco encaja perfectamente con la definición de SASE que describimos al principio al proporcionar una suma de dos soluciones de Seguridad y Conectividad como servicio a través de un único proveedor.